Mais de 90% dos clientes da Wise adotam a segurança Authy 2FA da Twilio no primeiro login

Tempo de leitura:

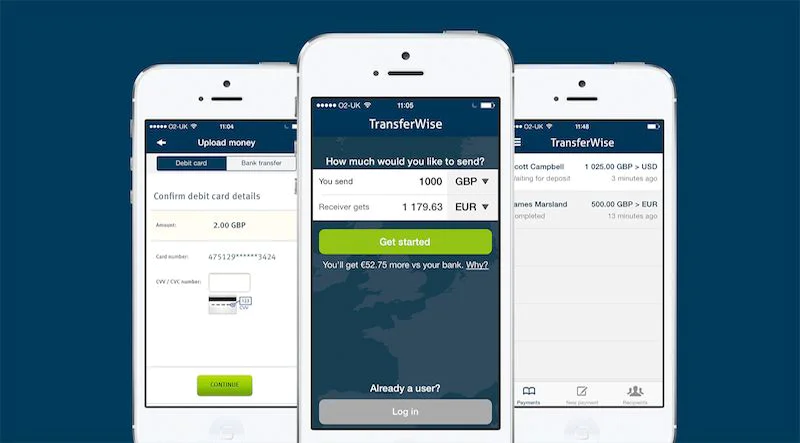

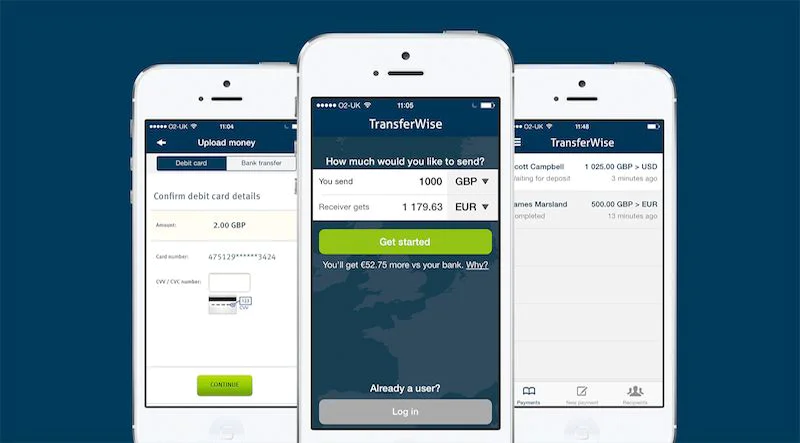

No mundo altamente regulamentado das finanças globais, espera-se que a transferência de dinheiro internacional seja uma proposta complexa e cara. E, tradicionalmente, tem sido assim. Mas, em 2011, a Wise criou uma plataforma que nivelou o jogo e apresentou um serviço de transferência de dinheiro que era até oito vezes mais barato do que o dos bancos. Agora, a Wise é responsável por emitir o equivalente a mais de £1,5 bilhões por mês em mais de 750 grupos de moedas para mais de 2 milhões de clientes.

Confiança e segurança no centro das atividades

“Manter a confiança e a segurança é fundamental para termos um negócio funcional para nós”, explicou Edward Dowling, gerente de produtos da Equipe de Segurança da Wise. “Podemos ser a forma mais conveniente, mais rápida e mais barata de enviar dinheiro para o exterior, mas, se não tivermos uma forte segurança como base para tudo isso, não importa”, disse ele. “Se os clientes não confiarem em nós, não usarão nosso serviço.”

Construir essa confiança é uma ocorrência diária na Wise, que, como um serviço internacional, frequentemente se defende das tentativas de ataques. “Gasta-se toda a vida útil de uma empresa construindo uma base de confiança, mas é muito fácil perdê-la”, disse Dowling. “Até mesmo o menor vazamento de dados do usuário pode rapidamente acabar com a confiança, destruir a marca e arruinar tudo o que se construiu como empresa.”

Evolução da segurança

O cenário de segurança mudou muito desde que a Wise foi fundada. Inicialmente, os clientes que desejavam estabelecer uma transferência e garantir uma taxa de câmbio favorável passavam pelas práticas de segurança do banco para enviar o dinheiro à Wise. “Não havia necessidade de segurança de conta inicial nesses dias”, explicou Dowling, “porque obter acesso a uma conta da Wise não dava acesso aos fundos do cliente.”

No entanto, em 2017, a Wise introduziu a Borderless Account [conta sem fronteira], que permite aos clientes comerciais que mantêm moedas com a Wise fornecer detalhes de conta local em quatro moedas diferentes, e permite manter e converter 28 moedas. Neste ano, a empresa vai lançar um cartão de débito com taxa baixa para os consumidores. Basicamente, a Wise criou uma conta bancária em vários países. “Dar aos clientes pessoas físicas e jurídicas a capacidade de guardar fundos conosco altera completamente o cenário de segurança para nós”, afirma Dowling. “Isso nos obrigou a reconsiderar a importância da segurança das contas.”

Há também o fato de que ameaças graves à segurança cibernética estão se tornando mais comuns e cada vez mais focadas em serviços financeiros. Um dos ataques mais difíceis de conter é o “preenchimento de credenciais”, que executa scripts de botnet de força bruta de combinações de endereço de e-mail e senha em uma tentativa de encontrar uma que funcione. “Com os pedidos de botnet provenientes de milhares de endereços IP de toda a Internet, é muito difícil prever e encontrar um padrão correspondente”, explicou Dowling. “É por isso que a Wise procurou o Authy da Twilio para obteruma solução de autenticação de dois fatores mais robusta que a proteção atual do SMS que estávamos usando.”

“A questão da segurança é que você não sabe o que impediu. Sabe o efeito de um ataque, mas não necessariamente sabe o que nunca aconteceu devido às proteções que você colocou em prática.”

Avaliando opções de 2FA

Dowling acrescentou que a Wise investigou inicialmente os TOTP, tokens de senha de uso único, mas reconsiderou esse opção. “Nossa base de clientes é um pouco mais velha que a dos usuários típicos de aplicativos”, explicou. “Então, reduzir o atrito se torna uma grande preocupação para nós. Se os usuários não estiverem familiarizados com a 2FA, tentar entender o que é e como configurá-la corretamente pode ser frustrante para eles.”

Outros critérios de decisão que a Wise teve que considerar envolveram regulamentos SCA (autenticação forte do cliente) que, como parte do PSD2 , determinam o conceito de vinculação dinâmica. A vinculação dinâmica requer que um código para qualquer transação, como uma transação de login ou financeira, seja exclusivo para essa transação. Ele não pode ser usado para nenhuma outra transação. “Os tokens TOTP não funcionariam para nós”, acrescentou Dowling, “pois o mesmo token 2FA é válido por 30 segundos a um minuto e pode ser usado para permitir que você faça login e, em seguida, autorize uma transação ou duas, todas com o mesmo código numérico. Não é específico de uma transação.”

Pelo processo de eliminação, a equipe de Dowling se viu concentrada apenas em produtos de autenticações por push, e procurou a melhor maneira de incorporar essa segurança diretamente no aplicativo Wise existente. “Aterrissamos no Authy SDK da Twilio”, disse Dowling, “que dá aos clientes da Wise total transparência em saber de onde uma solicitação de login está vindo e quando ela foi iniciada. Além disso, pensamos que a possibilidade de adicionar uma forte segurança diretamente ao nosso aplicativo tornaria a utilização da 2FA uma escolha fácil para os nossos clientes.”

Na Wise, a autenticação de dois fatores é necessária apenas para clientes com uma empresa que tenha dinheiro em seu nome, por exemplo, qualquer pessoa com a conta Borderless. No decorrer do próximo ano, a empresa substituirá o SMS como o principal método de autenticação e mudará apenas para a solução de autenticação por push da Twilio. Dowling esclareceu: “Todos os clientes da Wise podem criar 2FA, mas é obrigatório para as contas Borderless”.

Autenticação push para integração mais fácil

Para facilitar a atualização para uma segurança de autenticação por push mais forte, a Wise fornece um prompt depois que os usuários concluem um login bem-sucedido por meio da autenticação via SMS. E, embora esteja funcionando – até o momento, cerca de 93% atualizaram para push –, Dowling admitiu que cerca de 10% dos clientes que habilitaram a autenticação por push reverteram para SMS. “Isso normalmente ocorre quando alguém compra um telefone novo ou perde um dispositivo”, disse ele. “Adoraríamos reduzir essa métrica para cerca de 5%, melhorando a comunicação sobre a recuperação de dispositivos e facilitando a recuperação de autoatendimento para os clientes.”

Grandes desafios de segurança: aquisições de contas e educação do usuário

"A pior coisa que pode acontecer conosco do ponto de vista da segurança das contas é a aquisição de contas, quando alguém obtém acesso não autorizado ao dinheiro de outra pessoa. É aí que queremos aumentar a proteção”, explicou Downing. Com a autenticação de dois fatores, a Wise indica que a probabilidade de consideração tomada é reduzida para quase zero.

“Neste momento, entre 20% e 30% de todos os nossos logins usam 2FA. Consideramos que isso é um enorme sucesso que ajuda os clientes a não correrem o risco de um ataque em particular”, acrescentou. “Mas estamos constantemente tentando melhorar isso, analisando como podemos educar melhor os usuários sobre as opções de segurança que eles têm.”

Para esse fim, os usuários que não optaram por 2FA são lembrados sempre que se registram de novo no aplicativo Wise, em geral aproximadamente uma vez a cada mês. “Queremos ser um pouco mais agressivos no incentivo à atualização dos usuários”, comentou Dowling. “Estamos trabalhando em novas abordagens na integração de clientes para fechar a lacuna e conseguir mais usuários autenticados."

Trabalho com a Twilio

Ao usar o Twilio Authy SDK, a Wise passou da implementação inicial para o lançamento em menos de três meses. “As nossas necessidades incluíam o Authy integrado em nosso aplicativo para dispositivos móveis, bem como no back-end do site da Wise”, disse Dowling. “Depois do trabalho exploratório inicial de nossos desenvolvedores, a Twilio levou toda a equipe para um workshop de três dias no local para nos guiar pela implementação e mostrar as melhores práticas e armadilhas comuns.”

As primeiras versões foram enviadas ao Twilio para feedback. Especialmente importante foi passar a experiência ideal do usuário durante a recuperação do dispositivo. “A parte técnica era muito, muito simples”, explicou Dowling. “O maior obstáculo a superar foram os processos internos, como treinar o atendimento ao cliente e coordenar o lançamento em iOS, Android e na web. Quando surgiam problemas, a Twilio estava sempre disponível por e-mail ou telefone com sugestões para nos mostrar o caminho.”

“A autenticação por push permite que nossos clientes protejam as contas de forma mais meticulosa e com níveis de segurança muito mais altos. Vamos manter a confiança deles e aumentar o sentimento de segurança ao usar a Wise.”

Resultados e ROI

Dowling menciona três áreas que apontam para resultados positivos gerados pela implementação da Autenticação por Push.

1. Retorno sobre o investimento [ROI]: “Felizmente, nunca perdemos dinheiro em uma invasão de conta. Mas, ao considerar o momento em que ocorre uma tentativa de preenchimento de credenciais em larga escala, esse ataque em geral envolve dois engenheiros, que trabalham em tempo integral por dois dias para analisar o ataque corretamente e desenvolver atenuações contra ele. Adicione mais dois dias de trabalho operacional para instruir os clientes, confirmar com eles que nenhum dado foi perdido e garantir que a conta está segura. Na verdade, é o equivalente a cerca de seis dias de esforço humano para lidar com cada tentativa. Com a 2FA, muito tempo e dinheiro são economizados.”

2. Atendimento ao cliente: “Ao sair do SMS, observamos uma enorme redução nos contatos de atendimento ao cliente sobre problemas de entrega. Um de nossos maiores problemas foi que muitos clientes internacionais não conseguiam acessar suas contas ao viajar porque estávamos 100% confiando no SMS. Isso não é mais um problema para eles.”

3. Satisfação do usuário: “Os clientes adoram a conveniência, a transparência e as informações contextuais que fornecemos. Podemos dizer aos usuários que uma solicitação de login veio de um determinado país, de um determinado navegador da web ou de um dispositivo específico. Eles podem entender bem mais o que está acontecendo e todos gostam disso.”

Qual é o próximo passo para a Wise?

Embora a Wise já use o Programmable SMS e o Programmable Voice da Twilio, a empresa também está procurando integrar o Twilio Studio para automatizar determinados fluxos de suporte ao cliente. Além disso, a empresa está no processo de avaliação da API Twilio Verify para verificação por telefone. E, é claro, há a expansão de uso da API Authy.

“Nosso objetivo é que a maioria dos clientes da Wise use a autenticação por push”, disse Dowling. “Queremos integrar as pessoas o mais rápido possível para que estejamos prontos para a SCA em 2019.”

Outra próxima etapa para Dowling e sua equipe é estender a 2FA além do login e aplicá-la a ações específicas, como autorizar transferências e proteger a visualização ou a edição de detalhes de perfil pessoal. “Essas são as ações confidenciais que queremos proteger com a autenticação de dois fatores Authy”, disse Dowling. “É esse nível de segurança em camadas que coloca em primeiro lugar os dados e a privacidade do cliente.”