Más del 90 % de los clientes de Wise adopta la seguridad de 2FA de Authy de Twilio

Tiempo de lectura:

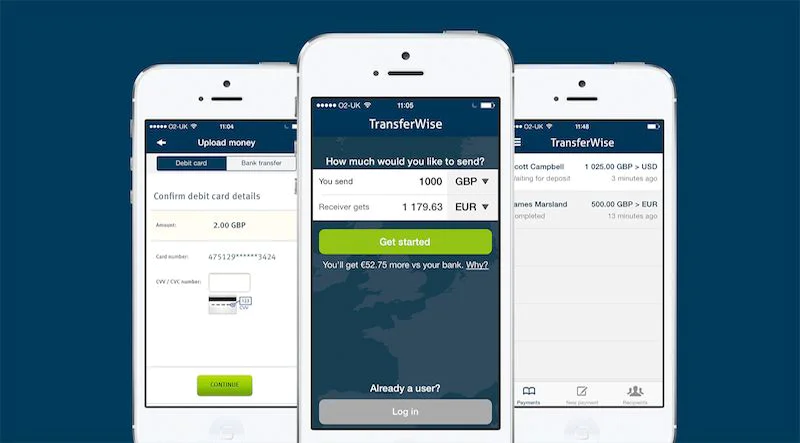

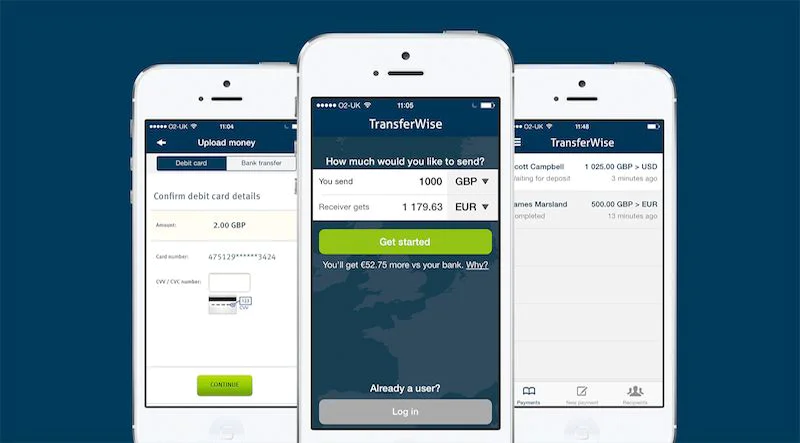

En el mundo altamente regulado de las finanzas globales, esperarías que la transferencia internacional de dinero sea una propuesta compleja y costosa. Y, tradicionalmente, ha sido de esa forma. Sin embargo, en el 2011, Wise creó una plataforma que niveló el terreno y proporcionó un servicio de transferencia de dinero que fue hasta ocho veces más barato que los bancos. Wise ahora es responsable de enviar el equivalente de más de GBP 1500 millones cada mes en más de 750 grupos de divisas para más de 2 millones de clientes.

Confianza Y Seguridad En El Núcleo

“Mantener la confianza y la seguridad es de suma importancia a fin de tener un negocio funcional para nosotros”, explicó Edward Dowling, gerente de productos del Equipo de Seguridad en Wise. “Podemos ser la forma más conveniente, rápida y económica de enviar dinero al extranjero, pero eso no importa si no tenemos una seguridad sólida que sustente todo eso”, dijo. “Si los clientes no confían en nosotros, no nos usarán”.

Desarrollar esa confianza es un acontecimiento diario en Wise, el cual, como servicio internacional, frecuentemente repele intentos de ataques. “Uno dedica toda la vida útil de una empresa a desarrollar una base de confianza, pero esto es algo muy fácil de perder”, dijo Dowling. “Incluso la fuga más pequeña de datos de usuario puede desgastar rápidamente la confianza, destruir la marca y arruinar todo lo que has construido como empresa”.

Evolución de la Seguridad

El panorama de seguridad ha cambiado bastante desde que se fundó Wise. Inicialmente, los clientes que deseaban establecer una transferencia y bloquear una tasa de cambio favorable debían pasar por las prácticas de seguridad de su banco para enviar el dinero a Wise. “En esos días, no había necesidad de contar con seguridad de cuenta de antemano”, explicó Dowling, “porque tener acceso a una cuenta Wise no te daría acceso a los fondos de los clientes”.

Sin embargo, en el 2017, se introdujo la Cuenta Sin Fronteras, la cual permite a los clientes comerciales mantener divisas con Wise, a la vez que proporciona detalles de cuenta local en cuatro monedas diferentes y permite mantener y convertir 28 monedas. Además, este año, la empresa implementará una tarjeta de débito de bajo costo para los consumidores. En esencia, Wise creó una cuenta bancaria para varios países. “Ofrecer a los clientes individuales y comerciales la capacidad de almacenar fondos con nosotros cambia completamente el panorama de seguridad para nosotros”, afirma Dowling. “Nos obliga a reconsiderar la importancia de la seguridad de la cuenta”.

También existe el hecho de que las amenazas graves a la seguridad cibernética se están volviendo más comunes y se centran cada vez más en los servicios financieros. Uno de los ataques más difíciles contra los cuales protegerse es el “relleno de credenciales”, el cual ejecuta scripts de fuerza bruta de botnet de combinaciones de dirección de correo electrónico y contraseña en un intento por encontrar uno que funcione. “Con solicitudes de botnet procedentes de miles de direcciones IP de todo Internet, es muy difícil predecir y encontrar un patrón que coincida”, explicó Dowling. “Por eso, Wise recurrió a Authy de Twilio para acceder a una solución de autenticación de dos factores más sólida que la protección por SMS actual que estábamos utilizando”.

“El tema con la seguridad es que no sabes lo que previenes. Conoces el efecto de un ataque, pero no necesariamente sabes lo que nunca sucedió debido a las protecciones que pusiste en marcha”.

Evaluación de las opciones de 2FA

Dowling agregó que Wise en un principio investigó los TOTP, tokens de contraseña única con caducidad, pero lo reconsideraron. “Nuestra base de clientes tiende a ser más antigua que los usuarios típicos de aplicaciones tecnológicas”, explicó. “Por lo tanto, reducir la fricción se convierte en una gran preocupación para nosotros. Si los usuarios no están familiarizados con 2FA, tratar de entender qué es y cómo configurarla correctamente puede ser frustrante para ellos”.

Otros criterios de decisión que Wise tuvo que considerar incluyeron las regulaciones de Autenticación Reforzada de Clientes (SCA) que, como parte de PSD2, exigían el concepto de vinculación dinámica. La vinculación dinámica requiere que un código para cualquier transacción, ya sea un inicio de sesión o una transacción financiera, sea único para esa transacción. No se puede utilizar para ninguna otra transacción. “Los tokens TOTP no funcionarían para nosotros”, agregó Dowling, “porque el mismo token 2FA es válido de 30 segundos a un minuto y se puede utilizar para permitirte iniciar sesión y, luego, autorizar una o dos transacciones, todas con el mismo código numérico. No es exclusivo de una transacción”.

A través del proceso de eliminación, el equipo de Dowling se concentró solo en productos de autenticación push y buscó la mejor manera de incorporar esa seguridad directamente en la app Wise existente. “Llegamos al SDK de Authy de Twilio”, dijo Dowling, “el cual ofrece a los clientes de Wise transparencia total para saber de dónde proviene una solicitud de inicio de sesión y cuándo se inició. Además, pensamos que incorporar una seguridad sólida directamente en nuestra propia app haría que el uso de la 2FA fuera una opción fácil para nuestros clientes”.

En Wise, la autenticación de dos factores solo se requiere para los clientes que piden a la empresa retener dinero en su nombre; por ejemplo, cualquier persona con la cuenta Sin Fronteras. Durante el transcurso del próximo año, la empresa dejará de utilizar SMS como el método de autenticación principal y pasará únicamente a la solución de autenticación push de Twilio. Aclaración de Dowling: “Todos los clientes de Wise pueden configurar la 2FA, pero es obligatoria para las cuentas Sin Fronteras”.

Autenticación Push Para Facilitar La Incorporación

Para facilitar la actualización a una seguridad de autenticación push más sólida, Wise proporciona un mensaje después de que los usuarios completan un inicio de sesión exitoso a través de la autenticación de SMS. Y aunque está funcionando (hasta la fecha, aproximadamente un 93 % se actualizó a notificaciones push) Dowling admitió que alrededor del 10 % de los clientes que habilitan la autenticación push vuelven a SMS. “Esto generalmente ocurre cuando alguien compra un teléfono nuevo o pierde un dispositivo”, dijo. “Nos encantaría bajar esa métrica a aproximadamente un 5 %, mediante la mejora de la comunicación sobre la recuperación de dispositivos y la facilitación de la recuperación de autoservicio para los clientes”.

Grandes Desafíos de Seguridad: Apropiación de Cuentas y Educación del Usuario

“Lo peor que nos podría suceder desde un punto de vista de la seguridad de cuentas es la apropiación de cuentas, cuando alguien obtiene acceso no autorizado al dinero de otra persona. En ese aspecto, queremos aplicar más protección”, dijo Downing. Con la autenticación de dos factores, Wise calcula que la probabilidad de que ocurra una apropiación de cuentas se reduce a casi cero.

“En este momento, entre el 20 % y el 30 % de todos nuestros inicios de sesión utilizan 2FA. Consideramos que eso es un gran éxito para ayudar a los clientes a que ni siquiera estén en riesgo de sufrir un ataque en particular”, agregó. “Pero estamos constantemente tratando de mejorar eso mediante la observación de cómo podemos educar mejor a los usuarios sobre las opciones de seguridad que tienen”.

Para ello, los usuarios que no han optado por la 2FA reciben otro recordatorio cada vez que vuelven a iniciar sesión en su app Wise, generalmente una vez al mes más o menos. “Queremos ser un poco más agresivos en alentar a los usuarios a actualizarse”, dijo Dowling. “Estamos trabajando en nuevos enfoques en la incorporación de clientes para eliminar la brecha y lograr la autenticación de más usuarios.

Trabajar Con Twilio

Con el SDK de Twilio Authy, Wise pasó de la implementación inicial al lanzamiento en menos de tres meses. “Nuestras necesidades incluyeron la integración de Authy en nuestra aplicación móvil, así como en el segundo plano del sitio web de Wise”, dijo Dowling. “Después de un trabajo exploratorio inicial realizado por nuestros desarrolladores, Twilio realizó un taller de tres días en el sitio para todo el equipo a fin de guiarnos durante la implementación, mostrarnos las prácticas recomendadas y los obstáculos comunes”.

Las primeras versiones se enviaron a Twilio para recibir comentarios. Fue particularmente importante lograr la experiencia ideal del usuario durante la recuperación de dispositivos. “La parte técnica fue muy, muy simple”, dijo Dowling. “El mayor obstáculo para superar fue en los procesos internos, como la capacitación de servicio al cliente y la coordinación de las versiones en iOS, Android y la Web. Si teníamos algún problema, Twilio siempre estaba disponible por correo electrónico o teléfono con sugerencias para ayudarnos a superarlo”.

“La autenticación push permite a nuestros clientes proteger sus cuentas de forma mucho más detallada y con niveles de seguridad mucho más altos. Además, nos permite mantener su confianza y aumentar su sensación de seguridad cuando utilizan Wise”.

Resultados y ROI

Dowling cita tres áreas que apuntan a resultados positivos procedentes de la implementación de la Autenticación Push de Authy.

1. Retorno De La Inversión: “Cada vez que vemos un intento de relleno de credenciales a gran escala, por lo general, implica que dos ingenieros trabajen a tiempo completo por dos días para analizarlo correctamente y desarrollar mitigaciones en su contra. Agreguemos a eso otros dos días de trabajo operativo para educar a los clientes, confirmar con ellos que no se han perdido datos y garantizarles que su cuenta está a salvo. Por ende, en realidad es el equivalente de unos seis días de esfuerzo humano para abordar cada intento. Eso es mucho tiempo y dinero que ahorramos tras contar con 2FA”.

2. Servicio al Cliente: “Si nos alejamos de los SMS, observamos una enorme reducción en los contactos de servicio al cliente sobre problemas de capacidad de entrega. Uno de nuestros mayores problemas era que muchos de nuestros clientes internacionales no podían acceder a sus cuentas cuando viajaban porque dependíamos un 100 % de los SMS. Eso ya no es un problema para ellos”.

3. Experiencia del Usuario: “A los clientes les encantan la conveniencia, la transparencia y la información contextual que entregamos. Podemos decirles a los usuarios que una solicitud de inicio de sesión proviene de un país en particular, en un navegador web en especial o desde un dispositivo específico. Ahora comprenden mucho más lo que está sucediendo y valoran eso”.

¿Cuáles son las novedades de Wise?

Aunque Wise ya utiliza los servicios SMS Programable y Voz Programable de Twilio, también están considerando integrar Twilio Studio para automatizar ciertos flujos de atención al cliente. Además, la empresa está en proceso de evaluar la API de Twilio Verify para la verificación telefónica. Además, por supuesto, existe la expansión de su uso de la API de Authy.

“Nuestro objetivo es que la mayoría de los clientes de Wise utilicen autenticación push”, dijo Dowling. “Queremos incorporar a las personas lo más rápido posible a fin de que estemos listos para SCA en el 2019”.

Otro paso más para Dowling y su equipo es ampliar la 2FA más allá del inicio de sesión y aplicarla a acciones específicas como la autorización de transferencias y la protección de la visualización o edición de los detalles del perfil personal. “Estas son el tipo de acciones confidenciales que queremos proteger con autenticación de dos factores de Authy”, dijo Dowling. “Es este nivel de seguridad en el que los datos y la privacidad de un cliente siempre son lo primero”.